预览加载中,请您耐心等待几秒...

预览加载中,请您耐心等待几秒...

1/10

2/10

3/10

4/10

5/10

6/10

7/10

8/10

9/10

10/10

亲,该文档总共54页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

如果您无法下载资料,请参考说明:

1、部分资料下载需要金币,请确保您的账户上有足够的金币

2、已购买过的文档,再次下载不重复扣费

3、资料包下载后请先用软件解压,在使用对应软件打开

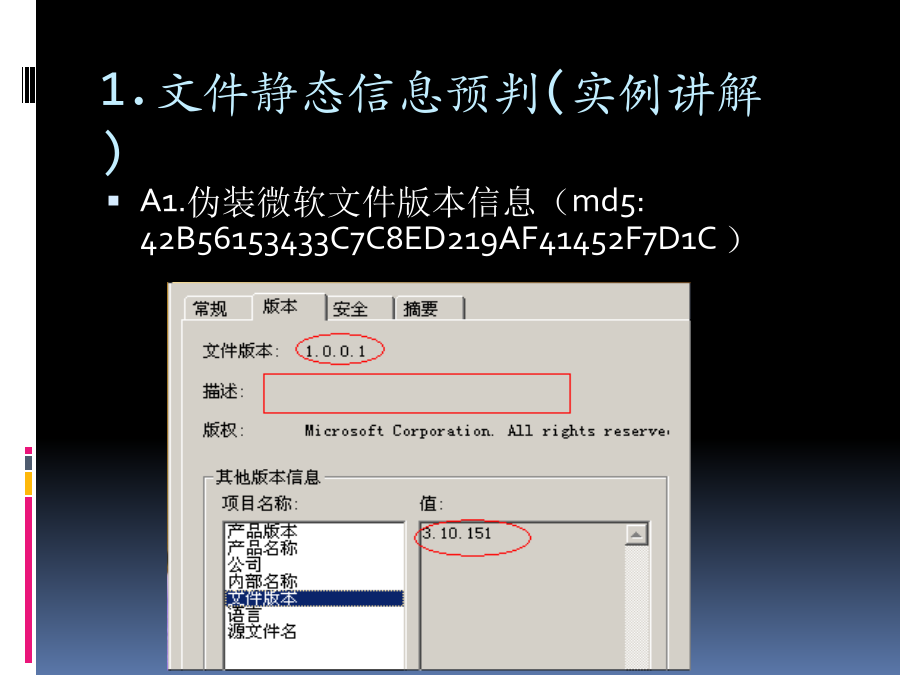

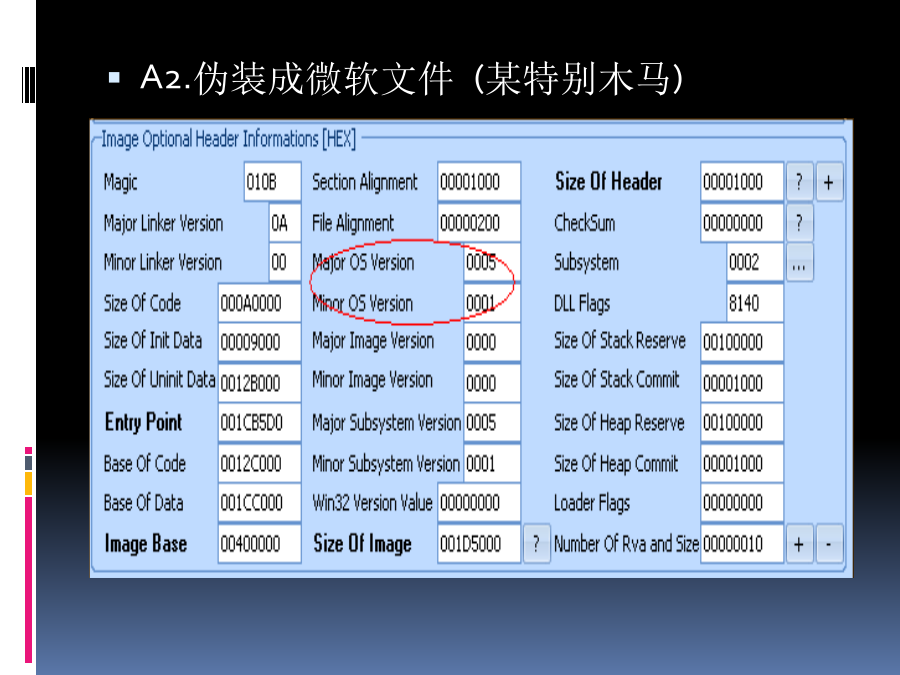

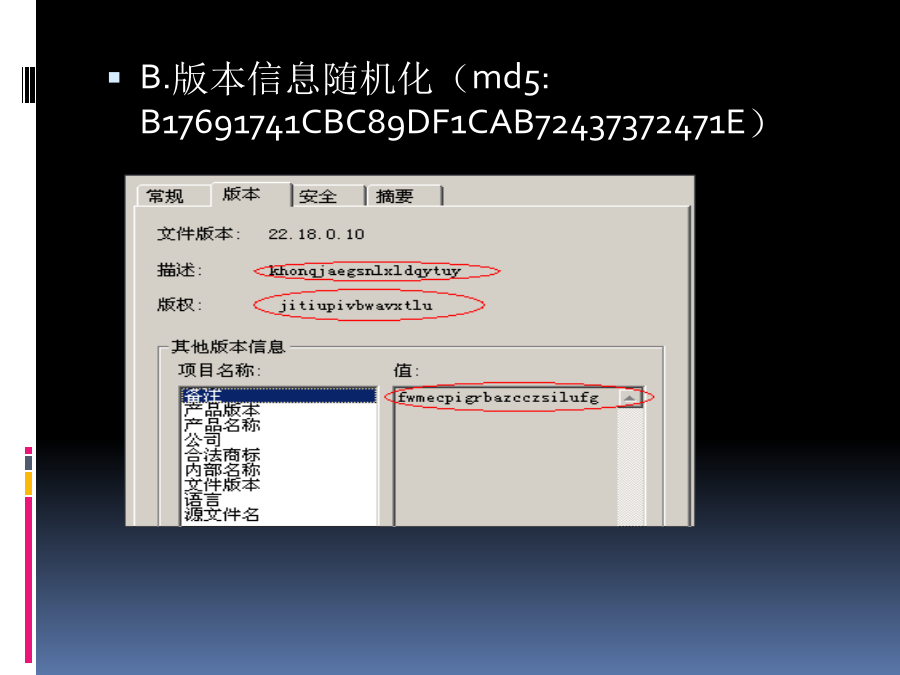

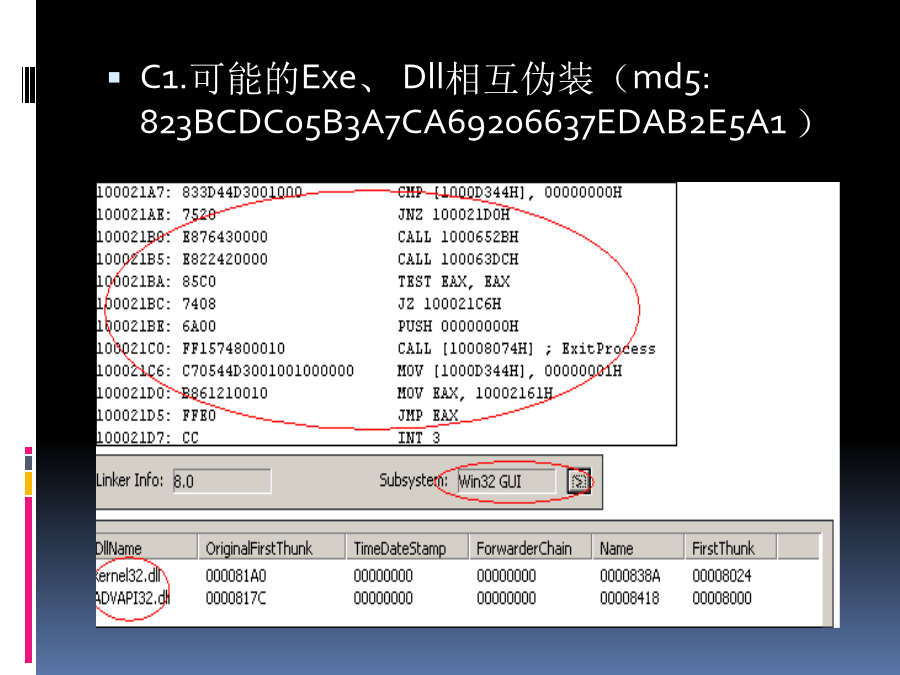

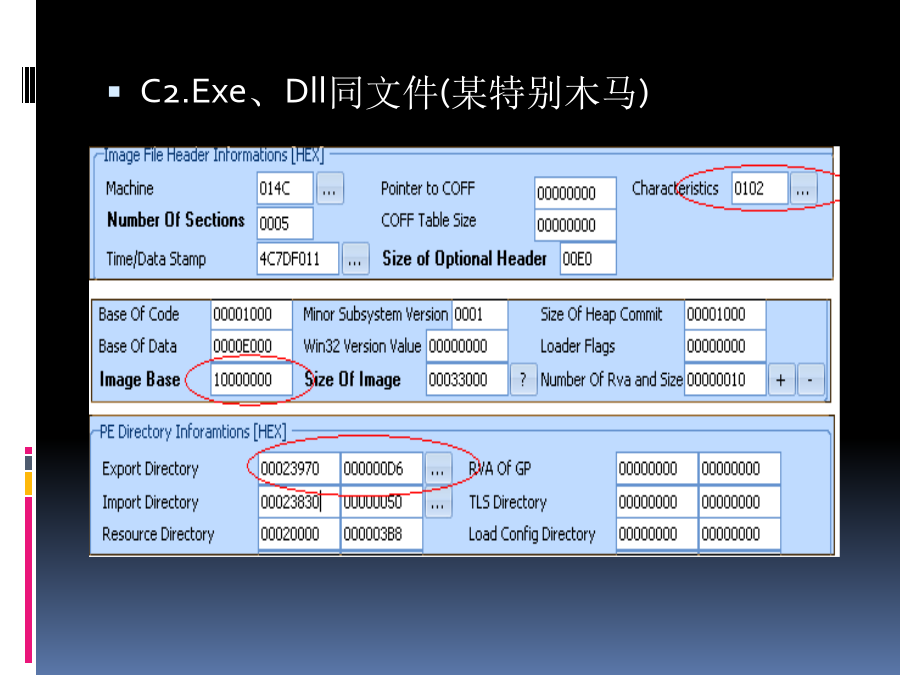

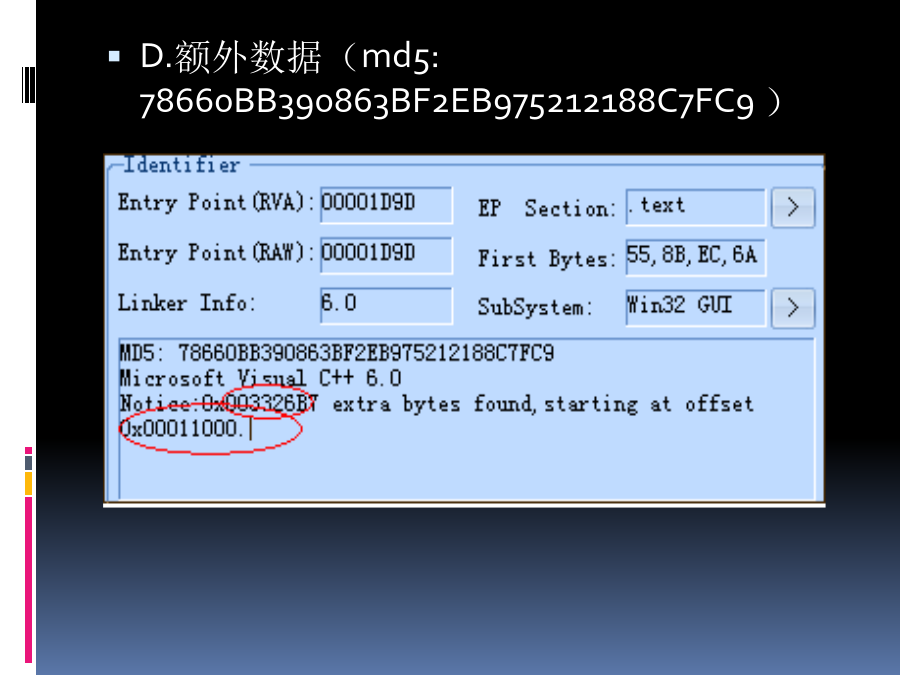

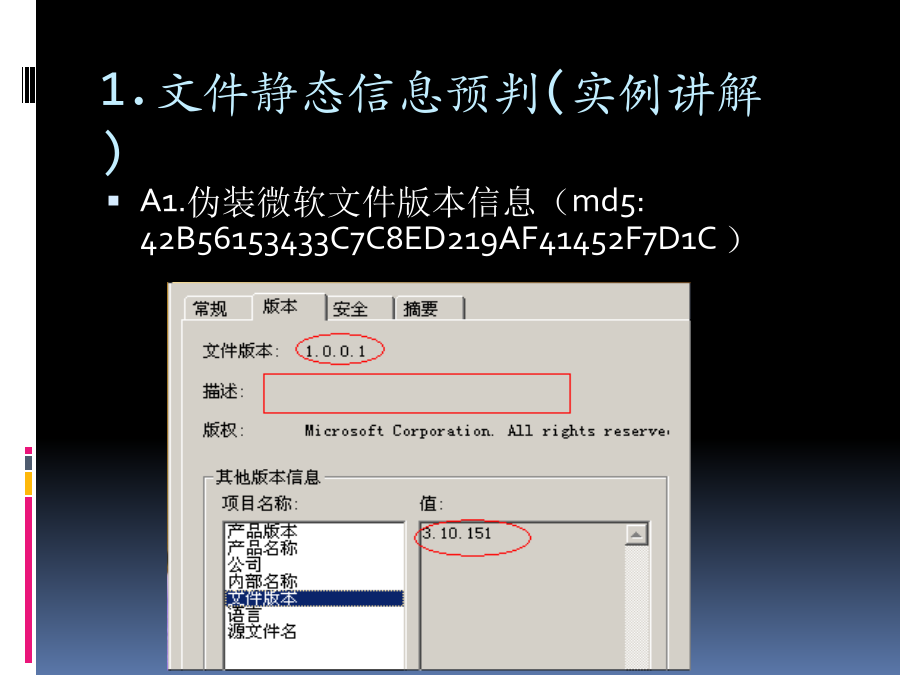

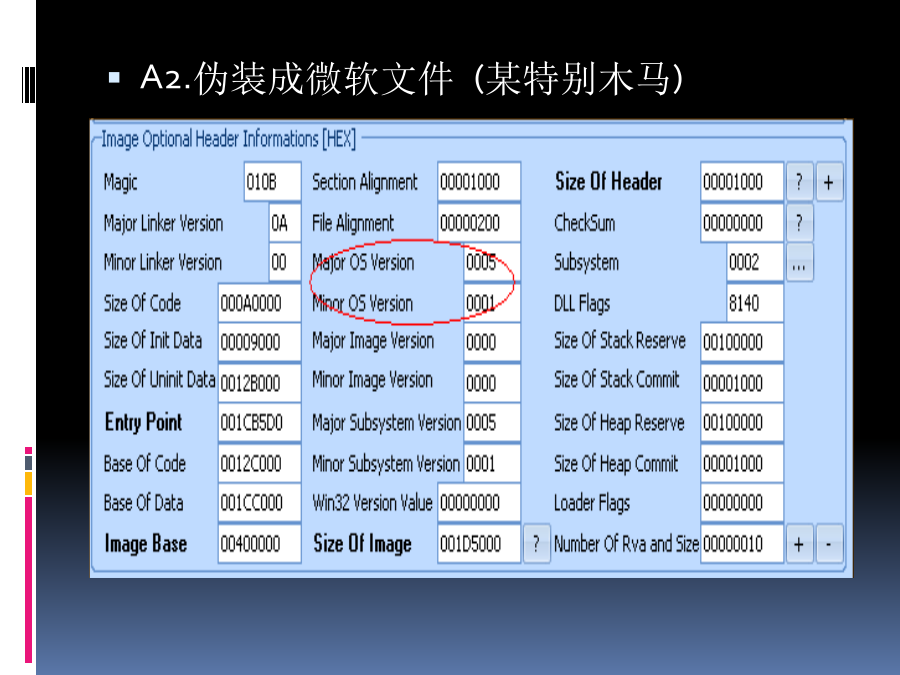

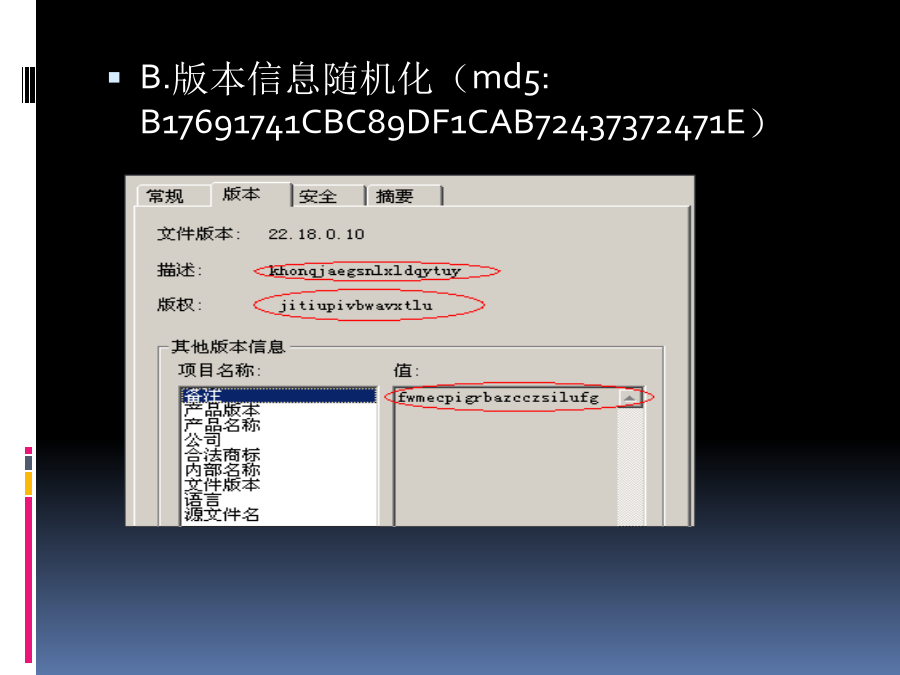

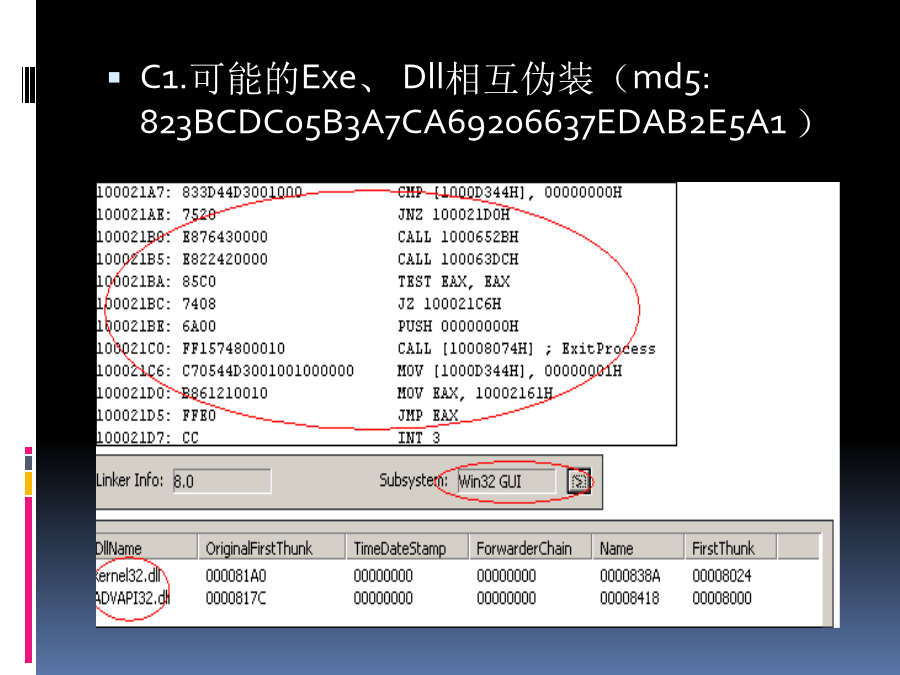

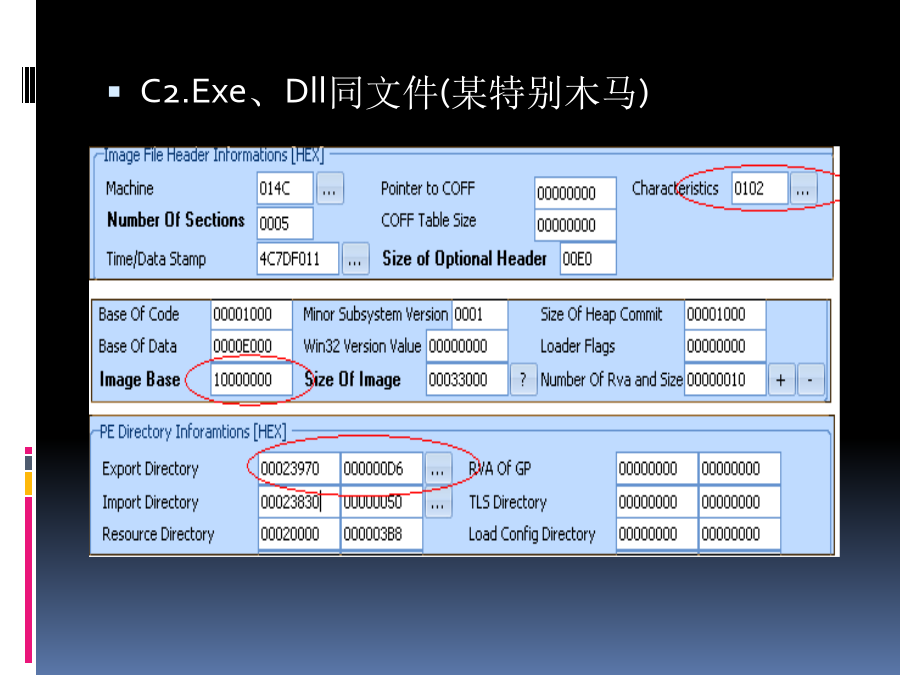

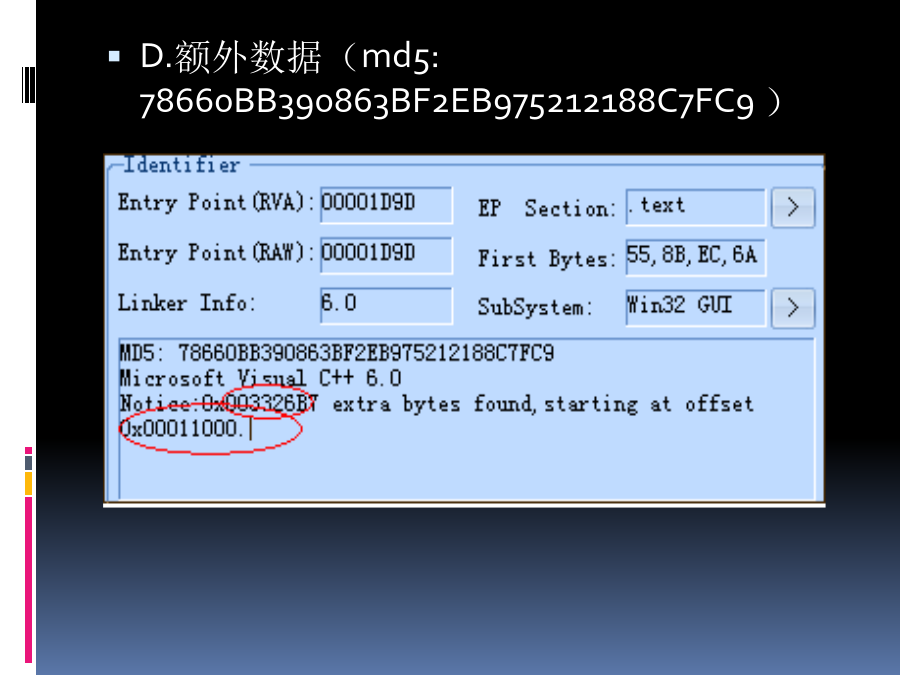

作者:姚纪卫(linxer)邮箱:linxer@163.com目录一、概述、分类二、PE病毒分析1.文件静态信息预判(实例讲解)A2.伪装成微软文件(某特别木马)B.版本信息随机化(md5:B17691741CBC89DF1CAB72437372471E)C1.可能的Exe、Dll相互伪装(md5:823BCDC05B3A7CA69206637EDAB2E5A1)C2.Exe、Dll同文件(某特别木马)D.额外数据(md5:78660BB390863BF2EB975212188C7FC9)E.加壳、PE头部信息(md5:E91F5323A8AE52B8B66F31DA7D021D42)(md5:BDB91900182FB1D941F54C980B9B9907)(md5:E2F0D3E2781650E7DDF6422F7D4D2534)F.导入表(md5:411A86CE94EF59EFCEC43C88B9E40FE7)(md5:62D6CD8A4FB183FEC8A68C7B2AB29AE7)G.IDA反汇编寄存器异常(md5:7961119D5E4B518AB81F99F67B90ED00)(md5:A99C1D66942FFC26498AA8FA2AF059EB,刚分析过的病毒)是否为僵尸进程?UnmapViewOfFile是否为注入型病毒?WriteProcessMemory二、PE病毒分析2.行为分析A.行为分析方法HIPS类监控软件(md5:81B5AE35ECF44684223FA063A069ABA1)在线分析系统(md5:1F75769924B056F7C099EAEA7E1672B4)IDA分析(md5:1F75769924B056F7C099EAEA7E1672B4)RorDbg应用一例(md5:411A86CE94EF59EFCEC43C88B9E40FE7)XueTr分析灰鸽子(md5:81B5AE35ECF44684223FA063A069ABA1)B.病毒隐身行为僵尸进程有目的的进攻(APT)消除入侵痕迹C.病毒自保行为占用安全软件需要使用的系统资源IFEO安全软件禁止任务管理器等运行禁止Windows安全中心的一些项目加壳、伪装Anti-Debug、Anti-Trace、Anti-VM变形、加密、入口点模糊畸形文件路径、畸形注册表路径符号链接Rootkit、Bootkit性质自保技术……D.病毒其他行为加载驱动联网下载运行新进程安装SPI远线程注入写其它进程内存注册组件改IE配置枚举局域网资源扫描网络(共享目录)写MBR修改文件关联卸载其他进程模块键盘记录、屏幕截图……最终目的行为盗取游戏帐号、装备等虚拟财产盗取金钱(网银、第三方支付)刷流量、打广告、做推广文档等机密信息盗窃破坏、恶作剧技术炫耀、个性张扬……二、PE病毒分析3.简单检测方案三、PDF病毒分析1.PDF格式介绍2.文件静态信息预判B.OpenAction+Exe(md5:99A783EFF51F822D5C4AF9BA89051DFE)C.AcroForm+XFA+FlateDecode+EmbeddedFile(md5:01DA098D8B494E86FF912526A6AE8821)3.行为分析4.检测方案四、HTML病毒分析1.文件静态信息预判B.内嵌不可见swf(md5:10E3B7F131EBDD680FB123E7310800C5)C.堆喷射(md5:FC53B928745E6064CC4ED2D6AD48D50E)D.特定ClassId、特定函数名(md5:84CD55DB9D8CF4B21CE3E512125ED28D)E.加密(md5:7DDCA33C5D1B421C623D1B102A93C6B9)2.行为分析3.检测方案五、其它病毒分析六、总结Q?致谢感谢各位感谢会议主办方